您當(dāng)前位置: 主頁 > IT服務(wù) > 網(wǎng)絡(luò)服務(wù) >

網(wǎng)絡(luò)運維|防火墻基于設(shè)備訪問控制的本地策略

2020-05-29 17:06 作者:艾銻無限 瀏覽量:

大家好,我是一枚從事IT外包的網(wǎng)絡(luò)安全運維工程師,今天和大家分享的是網(wǎng)絡(luò)安全設(shè)備維護(hù)相關(guān)的內(nèi)容,想要學(xué)習(xí)防火墻必須會配置轉(zhuǎn)發(fā)策略。簡單網(wǎng)絡(luò)安全設(shè)備維護(hù),從防火墻學(xué)起,一步一步學(xué)成網(wǎng)絡(luò)安全設(shè)備維護(hù)大神。

網(wǎng)絡(luò)維護(hù)是一種日常維護(hù),包括網(wǎng)絡(luò)設(shè)備管理(如計算機(jī),服務(wù)器)、操作系統(tǒng)維護(hù)(系統(tǒng)打補(bǔ)丁,系統(tǒng)升級)、網(wǎng)絡(luò)安全(病毒防范)等。+

北京艾銻無限科技發(fā)展有限公司為您免費提供給您大量真實有效的北京網(wǎng)絡(luò)維護(hù)服務(wù),北京網(wǎng)絡(luò)維護(hù)信息查詢,同時您可以免費資訊北京網(wǎng)絡(luò)維護(hù),北京網(wǎng)絡(luò)維護(hù)服務(wù),北京網(wǎng)絡(luò)維護(hù)信息。專業(yè)的北京網(wǎng)絡(luò)維護(hù)信息就在北京艾銻無限+

+

北京網(wǎng)絡(luò)維護(hù)全北京朝陽豐臺北京周邊海淀、大興、昌平、門頭溝、通州、西城區(qū)、燕郊、石景山、崇文、房山、宣武、順義、平谷、延慶全北京網(wǎng)絡(luò)維護(hù)信息

用于設(shè)備訪問控制的本地策略

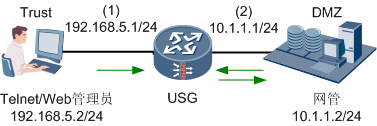

介紹用戶對設(shè)備本身的訪問權(quán)限配置舉例。組網(wǎng)需求

為防止對設(shè)備本身的攻擊,需要嚴(yán)格限制用戶對設(shè)備本身的訪問,只允許特定的IP、特定的協(xié)議對設(shè)備進(jìn)行管理操作。如圖7-29所示,只允許192.168.5.2/24這個IP地址通過Telnet或Web方式登錄設(shè)備;另外網(wǎng)管需要與設(shè)備進(jìn)行交互,網(wǎng)管接收設(shè)備上報日志告警、向設(shè)備下發(fā)配置等。

圖 設(shè)備訪問控制本地策略

| 項目 | 數(shù)據(jù) | 說明 |

| (1) |

接口號:GigabitEthernet 0/0/2 IP地址:192.168.5.1/24 |

與Telnet/Web終端連接的設(shè)備接口。 |

| (2) |

接口號:GigabitEthernet 0/0/3 IP地址:10.1.1.1/24 |

與網(wǎng)管連接的設(shè)備接口。 |

| Telnet/Web終端 | IP地址:192.168.5.2/24 | – |

| 網(wǎng)管服務(wù)器 | IP地址:10.1.1.2/24 | – |

配置思路

通過配置限制IP地址、協(xié)議等的嚴(yán)格本地策略,對設(shè)備訪問權(quán)限進(jìn)行控制。1. 配置Telnet/Web終端所在安全區(qū)域到Local域的本地策略,只允許192.168.5.2訪問,且只能通過Telnet和HTTP協(xié)議訪問。

2. 配置網(wǎng)管所在安全區(qū)域與Local域間的本地策略,允許設(shè)備和網(wǎng)管的互訪。

本地策略配置的菜單路徑為:“防火墻 > 安全策略 > 本地策略”。

說明:

· 配置登錄用戶的過程不在本例介紹,只介紹配置本地策略的過程。

· Local到其他安全區(qū)域之間的缺省包過濾為permit,Web界面上無需配置,如在命令行配置中已將其配置為deny,請在命令行中修改。

操作步驟

1. 配置接口基本參數(shù)。a. 選擇“網(wǎng)絡(luò) > 接口 > 接口”。

b. 在“接口列表”中單擊GE0/0/2對應(yīng)的

c. 配置接口GigabitEthernet 0/0/2。

配置參數(shù)如下:

· 安全區(qū)域:trust

· 模式:路由

· 連接類型:靜態(tài)IP

· IP地址:192.168.5.1

· 子網(wǎng)掩碼:255.255.255.0

d. 單擊“應(yīng)用”。

e. 重復(fù)上述步驟配置接口GigabitEthernet 0/0/3。

配置參數(shù)如下:

· 安全區(qū)域:dmz

· 模式:路由

· 連接類型:靜態(tài)IP

· IP地址:10.1.1.1

· 子網(wǎng)掩碼:255.255.255.0

2. 配置允許Telnet/Web終端訪問設(shè)備本身的本地策略。

a. 選擇“防火墻 > 安全策略 > 本地策略”。

b. 在“對設(shè)備訪問控制列表”中單擊

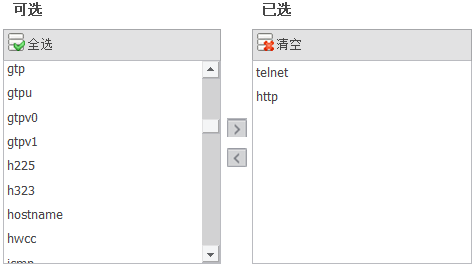

c. 單擊“服務(wù)”對應(yīng)的“多選”。

d. 選擇telnet和http協(xié)議,如圖7-30所示。

圖7-30 服務(wù)中選擇telnet和http協(xié)議

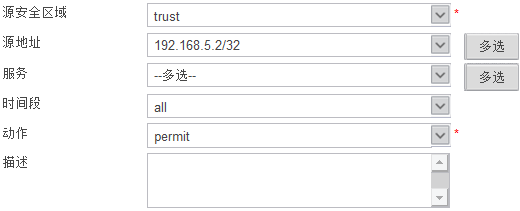

允許Telnet/Web終端訪問設(shè)備本身的本地策略具體參數(shù)配置如圖7-31所示。

圖7-31 配置允許Telnet/Web終端訪問設(shè)備本身的本地策略

說明:

本例中配置了最嚴(yán)格的本地策略,限制了源/目的IP和登錄協(xié)議,可以根據(jù)實際需要放寬限制,比如只限制IP地址段,方便后續(xù)其他終端訪問設(shè)備。

3. 配置允許網(wǎng)管與設(shè)備進(jìn)行交互的本地策略。

a. 選擇“防火墻 > 安全策略 > 本地策略”。

b. 在“對設(shè)備訪問控制列表”中單擊

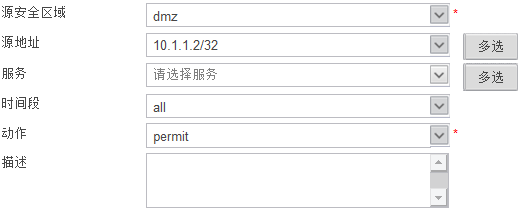

允許網(wǎng)管與設(shè)備進(jìn)行交互的本地策略具體參數(shù)配置如圖7-32所示。

圖7-32 配置允許網(wǎng)管與設(shè)備進(jìn)行交互的本地策略

c. 單擊“應(yīng)用”。

4. (可選)配置Trust-Local域間和DMZ-Local域間的缺省包過濾策略為deny。

說明:

缺省情況下,Trust-Local域間和DMZ-Local域間的缺省包過濾策略為deny,如果之前已經(jīng)配置了permit請注意配置此步驟。

a. 選擇“防火墻 > 安全策略 > 轉(zhuǎn)發(fā)策略”。

b. 在“對設(shè)備訪問控制列表”中單擊“trust”下面“默認(rèn)”對應(yīng)的

源安全區(qū)域trust的本地策略缺省包過濾配置如圖7-33所示。

圖7-33 配置源安全區(qū)域trust的本地策略缺省包過濾為deny

d. 在“對設(shè)備訪問控制列表”中單擊“dmz”下面“默認(rèn)”對應(yīng)的

源安全區(qū)域dmz的本地策略缺省包過濾配置如圖7-34所示。

圖7-34 配置源安全區(qū)域dmz的本地策略缺省包過濾為deny

結(jié)果驗證

1. 檢查Telnet/Web終端是否可以通過Telnet方式和Web方式登錄設(shè)備,如果不能訪問說明配置錯誤,檢查配置過程。Telnet/Web終端可以登錄設(shè)備,但是ping不通設(shè)備接口IP地址是正常的,因為策略中只配置了允許Telnet和HTTP協(xié)議通過,未配置允許ICMP協(xié)議通過。2. 設(shè)備可以正常與網(wǎng)管通信。

以上文章由北京艾銻無限科技發(fā)展有限公司整理

相關(guān)文章

- [網(wǎng)絡(luò)服務(wù)]保護(hù)無線網(wǎng)絡(luò)安全的十大

- [網(wǎng)絡(luò)服務(wù)]無線覆蓋 | 無線天線對信

- [網(wǎng)絡(luò)服務(wù)]綜合布線 | 綜合布線發(fā)展

- [數(shù)據(jù)恢復(fù)服務(wù)]電腦運維技術(shù)文章:win1

- [服務(wù)器服務(wù)]串口服務(wù)器工作模式-服務(wù)

- [服務(wù)器服務(wù)]串口服務(wù)器的作用-服務(wù)維

- [服務(wù)器服務(wù)]moxa串口服務(wù)器通訊設(shè)置參

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|如何臨時關(guān)閉

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|如何重置IE瀏覽

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|win10系統(tǒng)升級后

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN簡介

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN技術(shù)的要求

關(guān)閉

關(guān)閉